Le changement ne se limite pas aux entreprises ou au secteur. Cela se produit dans le monde entier, à chaque instant de la journée. Pour les chefs d'entreprise, la complexité de la prise de décision n'a jamais été aussi importante. Pour être compétitif et gagner, il faut un partenaire de confiance qui possède l'expérience et les compétences nécessaires pour mettre en lumière les opportunités et mettre en œuvre rapidement des changements positifs - un partenaire qui permet de prendre des décisions en toute confiance et de garder une longueur d'avance sur le marché.

Profitez de la valeur stratégique des données de votre entreprise et mettez en place une organisation basée sur les analyses.

Optimisez votre investissement dans le cloud en transformant la façon dont vous gérez vos applications.

Créez des flux de travaux intelligents qui utilisent l'IA, les données et les analyses et transformez le potentiel de l'IA en résultats concrets.

Profitez de méthodologies de conception éprouvées et de fonctionnalités composables capables d’accélérer les résultats métier.

Tirez parti de services cloud hybrides, ouverts et gérés dans plusieurs environnements cloud riches en sécurité.

Accélérez l'agilité et la modernisation continue de vos applications basée sur une approche de cloud hybride.

Transformez votre entreprise et maîtrisez vos risques avec un leader mondial de la cybersécurité, du cloud et des services de sécurité gérés.

Concevez des expériences utilisateurs personnalisées basées sur une plateforme de commerce électronique fluide et spécifique au secteur.

Les entreprises sont confrontées à une multitude de défis, depuis la concurrence jusqu'au changement constant. Le plus grand défi consiste peut-être à exploiter la gamme toujours croissante de technologies prometteuses d’innovation.

Transformez vos opérations commerciales de façon rapide et à grande échelle pour favoriser la croissance, la résilience et la compétitivité.

Imaginez, construisez et offrez des expériences utilisateurs plus intelligentes qui suscitent la fidélité et la confiance des clients.

Exécutez une stratégie globale de marketing qui génère des actions tout au long du parcours du client afin d'approfondir son engagement, d'augmenter ses dépenses et sa fidélisation.

Trouvez la bonne combinaison entre les ressources humaines, les processus et les technologies pour transformer votre pôle financier et adopter de nouveaux modes de travail.

Inspirez vos équipes grâce à des technologies innovantes et à une approche de la gestion des talents centrée sur l’humain.

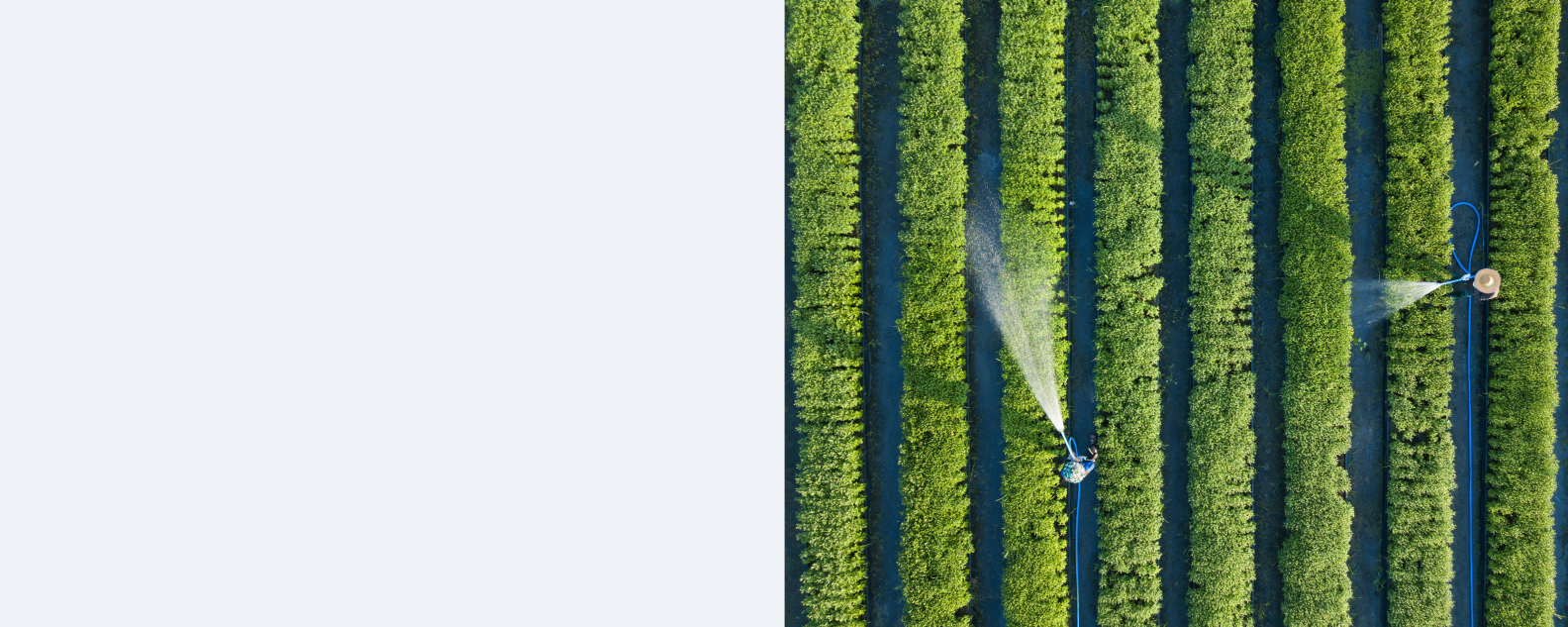

Créez des chaînes d'approvisionnement résilientes et durables qui préparent votre entreprise à l'avenir du travail.

Nous fournissons des feuilles de route sur mesure pour SAP S/4HANA qui réduisent les coûts, accroissent l'agilité et améliorent les résultats.

Nous ajoutons de la valeur à Salesforce en créant des expériences qui stimulent l’innovation pour les clients, les partenaires et les employés.

Nous pouvons vous aider à accélérer votre conception, votre migration et votre exploitation dans AWS Cloud, quel que soit votre secteur d'activité.

Adobe a décerné à IBM quatre prix 2022 Digital Experience Partner of the Year, dont celui de Solution and Delivery Quality Partner of the Year.

Accélérez la croissance, l'efficacité et l'innovation grâce à des stratégies multicloud pour le développement et la gestion des applications.

Oracle Cloud Infrastructure (OCI) prend en charge les workload hérités tout en fournissant des outils de développement cloud modernes.

Appliquez la puissance du cloud et des technologies d'IA à votre déploiement Workday afin de transformer vos services financiers et de RH.

Analyses

Recevez le meilleur d’IBM par e-mail. Abonnez-vous à nos newsletters dont les contenus choisis proposent des réflexions stimulantes sur les tendances émergentes.